Các quy n này có th là read only hayread/write... Schema Object Privilage cho table cho phép gán các quy n thao tác trêntable cho user.. Administrator có th gán các thao tác INSERT, UPDA

Trang 1L I C M N

Chúng em xin chân thành c m n t p th quý th y cô khoa Công Ngh

đã b ra r t nhi u công s c và tâm huy t đ h ng d n chúng em hoàn thành lu n

v n này

chung vai g ng s c giúpđ và chia s ki n th c trong su t b n n m h c

L i cu i cùng, t t n đáy lòng chúng con xin chân thành c m n cha m

v i công lao sinh thành và d ng d c trong su t bao nhiêu n m v t v nuôi chúng

Thành ph H Chí Minh, tháng 7 n m 2003

Võ Th y Hoàng Dung

Võ Tu n S n

Trang 2M c l c

CH NG I T V N VÀ GI I THI U TÀI 4

CH NG II CÁC V N B O M T DATABASE 5

THÁCH TH C V V N B O M T D LI U 5

N H NG NH N NH SAI L M V B O M T 5

CÁC H NG B O M T H TH NG 5

YÊU C U V NGUYÊN T C B O M T D LI U 7

YÊU C U V B O M T TRÊN MÔI TR NG INTERNET 8

R I RO TRONG B O M T DATA 9

NG I THAM GIA B O V H TH NG 10

B O V DATA BÊN TRONG DATABASE 11

GI I THI U KHÁI NI M DATABASE SECURITY 11

QUY N C A SYSTEM VÀ OBJECT 11

QU N LÝ QUY N C A SYSTEM VÀ OBJECT 12

B O M T M C ROLE 15

MÃ HÓA DATA TRÊN SERVER 15

C CH TOÀN V N DATABASE 16

B O V DATA TRÊN MÔI TR NG NETWORK 16

GI I THI U VÀ B O M T DATA TRONG MÔI TR NG M NG 16

B O V DATA LÚC TRUY N TRÊN M NG 16

M B O AN TOÀN TRONG H TH NG THREE-TIER 18

CH NG TH C USER V I DATABASE 19

GI I THI U V CH NG TH C NG I DÙNG 19

CH NG TH C B NG PASSWOWD 19

CH NG TH C NGHIÊM NG T 20

CH NG TH C VÀ Y QUY N B NG PROXY 22

SINGLE SIGON 23

S D NG VÀ TRI N KHAI SECURE DIRECTORY 24

GI I THI U 24

T P TRUNG THÔNG TIN CHIA S V I LDAP 24

B O V DIRECTORY 25

B O M T NG D NG D A TRÊN DIRECTORY 26

CH NG III PKI VÀ V N CH NG TH C THÔNG TIN 28

3.1 PKI LÀ GÌ ? 28

3.1.1 MÃ HOÁ KHOÁ BÍ M T 28

3.1.2 MÃ HOÁ KHOÁ CÔNG KHAI 29

3.2 SO SÁNH U KHUY T I M GI A HAI PH NG PHÁP 30

3.2.1 PH NG PHÁP MÃ HOÁ KHOÁ BÍ M T 30

3.2.2 PH NG PHÁP MÃ HOÁ KHOÁ CÔNG KHAI 30

3.3 NG D NG C A MÃ HOÁ 30

3.3.1 PH NG PHÁP MÃ HOÁ KHOÁ BÍ M T 30

Trang 33.3.2 PH NG PHÁP MÃ HOÁ KHOÁ CÔNG KHAI 31

3.4 NG D NG C A MÃ HOÁ TRONG TÀI 34

CH NG IV CÁC MÔ HÌNH MÃ HÓA C S D LI U 35

4.1 T M QUAN TR NG C A VI C MÃ HÓA 35

4.2 CHI N L C XÁC TH C 35

4.3 TH I I M GI I MÃ VÀ MÃ HÓA H TH NG 35

4.3.1 GI I MÃ VÀ MÃ HOÁ DATABASE LÚC LOGIN VÀ LOGOUT 35

4.3.2 GI I MÃ VÀ MÃ HOÁ DATABASE KHI CÓ CÂU TRUY V N 36

4.4 CÁC MÔ HÌNH MÃ HOÁ C S D LI U 36

4.4.1 CÁC CHI N L C MÃ HOÁ-GI I MÃ KHI LOGIN VÀ LOGOUT VÀO H TH NG 36

4.4.2 CÁC CHI N L C MÃ HÓA-GI I MÃ KHI CÓ S TRUY V N N H TH NG 38

4.4.3 CÁC CHI N L C T H P 39

4.5 MÔ HÌNH D LI U THUÊ PH N M M 40

4.5.1 M I USER THUÊ PH N M M CÓ M T DATABASE RIÊNG 41

4.5.2 CÁC USER THUÊ PH N M M DÙNG CHUNG M T DATABASE 41

4.6 THU T TOÁN MÃ HÓA AES 41

CH NG V CÁC MÔ HÌNH C A NG D NG 42

5.7 GI I THI U V NG D NG 42

5.7 KH O SÁT B MÁY K TOÁN TRONG TH C T 43

5.2.1 NGUYÊN T C T CH C B MÁY K TOÁN 43

5.2.3 NHI M V C A B MÁY K TOÁN 43

5.2.3 C C U T CH C B MÁY K TOÁN 44

5.2.4 CÁC HÌNH TH C T CH C B MÁY K TOÁN 46

5.7 MÔ T NG D NG 48

5.3.1 T I N D LI U NGHI P V K TOÁN 48

5.3.2 YÊU C U C A NG D NG 54

5.3.3 MÔ T NG D NG 56

5.7 MÔ HÌNH TH C TH K T H P 56

5.4.1 MÔ HÌNH QUAN NI M D LI U 56

5.7 MÔ HÌNH QUAN H 93

5.6 MÔ HÌNH X LÍ 96

5.7 USECASE DIAGRAM 166

5.7.2 MÔ HÌNH 166

5.7.2 DANH SÁCH USE-CASE 167

5.7.3 C T USE-CASE 168

CH NG VI GIAO DI N C A NG D NG 184

Trang 4th y Internet là môi tr ng thu n l i cho ho t đ ng kinh doanh, là c h i cho h

m r ng th tr ng Bên c ch đó, các Chính ph c ng tìm th y Internet m t gi ipháp h u hi u giúp h trong công tác đi u hành và qu n lí hành chính xã h i

i u đó đã thúc đ y s ra đ i c a Chính ph đi n t và Th ng m i đi n t Trong b i c nh kinh doanh hi n nay t i Vi t Nam, ph n l n các doanh nghi p

đ u quy mô v a và nh Nh ng doanh nghi p này có nh ng u đi m :

• D chuy n đ i c c u s n ph m theo nhu c u c a th tr ng

Và bên c nh đó, các doanh nghi p này c ng có nh ng m t h n ch :

Xu t phát t nh ng h n ch trên, gi i pháp tin h c hoá doanh nghi p đem l i

hi u qu vô cùng l n khi nó s d ng đ c t i đa ngu n l c và ti t ki m đ c t i

• Tránh đ c các kh n ng sai sót

Tuy nhiên, có m t v n đ mà các doanh nghi p luôn quan tâm khi tham gia vào

ho t đ ng Th ng m i đi n t là v n đ v kh n ng b o m t các thông tin c a

h tr c các m i đe d a:

• S m o danh đ truy c p b t h p pháp ngu n thông tin

Trang 5• S t n công c a hacker vào doanh nhi p nh m m c đích phá ho i hay c nhtranh không lành m nh.

• Thông tin “nh y c m” có th b “nghe tr m”

Do đó, tr c khi đ a các ho t đ ng kinh doanh c a mình lên Internet, v n đhàng đ u c a các doanh nghi p là ph i đ m b o an ninh cho h th ng m ng c amìnhđ ng th i đ m b o an toàn cho nh ng giao d ch mà h tham gia i u này có

công ngh phù h p

tài “Tìm hi u các mô hình b o m t và mã hoá c s d li u; Xây d ng

th nghi m h cho thuê ph n m m k toán bán l trên m ng” đáp nhu đ c

c u th c t v nghi p v k toán c ng nh v nhu c u b o m t thông tin c a cácdoanh nghi p, giúp doanh nghi p đáp ng đ c các m c tiêu kinh doanh an toàn,

• Hacker gây nên l th ng v b o m t

å Th c ch t, 80% data b m t do ng i bên trong h th ng gây nên

Trang 6Chúng ta ph i b o v database và server t i n i đ t chúng, qu n tr và b o

v quy n c a database user, đ m b o đ c tính bí m t v thông tin th ng m i

c a khách hàng khi h truy c p database Cùng v i s phát tri n liên t c c aInternet thì hi m h a đ i v i data truy n trên Internet c ng t ng lên theo hàm

m

b o v t t c các ph n t trên trên h th ng máy tính ph c t p, chúng ta

c n bi t đ n b o m t theo nhi u chi u h ng nh sau

c p vào máy tính c a chúng ta m c v t lí i u này có ngh achúng ta ph i gi máy tính trong tr ng thái b o m t v t lí

chúng ta ph i là ng i đáng tin c y Vì th , c n phài có cu c sát

h ch, ki m tra th t k v t cách đ o đ c tr c khi quy t đ nhtuy n d ng

ng i ch u trách nhi m v backup data thì nhi m vu duy nh t c a

khác ch u trách nhi m t o ra các report v payroll và sales data thinhi m v duy nh t c a ng i y là ki m tra và xác nh n tính toàn

v n c a data Cách khéo léo nh t là phân chia các nhi m v , vaitrò cho user

nh ng k thu t thi hành theo nh ng chính sách c a chúng ta.Cân nh c c n th n v r i ro c th c a data đ ch c r ng nh ng gi i pháp

mà chúng ta đ a ra th t s s gi i quy t đ c v n đ Trong 1 s tr ng h p

đ c bi t, gi i pháp k thu t có th không thích h p vì ví d trong khi user r i

Trang 7bàn làm vi c, ng i khác có th xâm nh p Trong tr ng h p này, không có kthu t nào có th gi i quy t đ c bài toán : B o m t môi tr ng làm vi c !!!

Yêu c u v nguyên t c b o m t d li u

Tính bí m t

M t h th ng an toàn ph i đ m b o đ c tính bí m t c a data i u đó cóngh a r ng h th ng đó ch cho phép user đ c xem đúng data mà h có quy nxem Confidentiality bao g m các m t sau:

2.1 1.1 Tính riêng t trong truy n thông

Làm sao chúng ta có th đ m b o đ c tính bí m t trong truy n thông? Bí

m t là m t khái ni m r t r ng i v i m i cá nhân, nó liên quan đ n kh

n ng ki m soát các thông tin v s c kh e, công vi c và credit card i v ikinh doanh, nó liên quan đ n nh ng bí m t v th ng m i, thông tin đ c quy n

v quy trình và s n ph m, s phân tích v c nh tranh, c ng nh là ti p th vàbán hàng i v i Chính ph , nó liên quan đ n nh ng v n đ nh bí m t v l iích qu c gia

2.1 1.2 L u tr an toàn d li u nh y c m

đ c t ng h p M t khi d li u bí m t đ c đ a vào database, tính toàn v n và

bí m t c a nó c n đ c b o v trên server

2.1 1.3 Ch ng th c ng i dùng

Ch ng th c là 1 cách th c đ giúp cho vi c quy t đ nh nên tin t ng, c p

A chính la user A, Mr.B chính là user B, bi t đ c ai là ng i m o danh

2.1 1.4 Giám sát truy c p

Làm sao data có th hi n th ra riêng bi t cho t ng user ? Access Control

là kh n ng phân chia database đ hi n th cho t ng ng i riêng bi t C chgiám sát truy c p theo t ng đ n v là m c đ mà database đ c truy c p khácnhau nh theo các table, view, row, column

Tính toàn v n

M t h th ng an toàn đ m b o r ng data mà nó l u gi là h p l Toàn

v n data bao g m các khía c nh:

• Toàn v n là kh n ng duy trì các m i quan h đúng đ n c a databasetheo nh nh ng quy đ nh c a database

• Database ph i đ c b o v tr c nh ng virus có kh n ng s a đ i data

Trang 8• Truy n thông trên m ng c n đ c b o v tr c nguy c b m t, s ahay nghe tr m data

Tính s n sàng

M t h th ng an toàn ph i làm cho data luôn s n sàng đ ph c v ng idùng, không đ c ch m tr Nh ng cách th c t n công Denial–of –Service slàm cho h th ng t ch i, không cho phép ng i dùng truy c p và s d ng data

c a h Tính s n sàng c a h th ng bao g m các khía c nh sau:

KH

N NG

MÔ T

nhau khi b t n công

nguyên

Flexibility Qu n tr h th ng có toàn quy n qu n lý s l ng user

Ease of

Use

B o m t không ng n tr user th c hi n công vi c c a h

Yêu c u v b o m t trên môi tr ng Internet

Thu n l i và khó kh n c a Internet

M ng Internet giúp các doanh nghi p s d ng thông tin đ c hi u qu

đ c truy c p nh ng thông tin th ng m i mà h c n

M ng Internet c ng đ a ra cách th c c nh tranh m i gi a các nhà kinhdoanh, c t gi m đ c chi phí, t ng đ c th i gian làm vi c

i l i, nguy c đ m t nh ng thông tin nh y c m c ng gia t ng theo

nh ng thu n l i b i thông tin không ch đ c cung c p cho đúng ng i dùng

c a h

Trang 9Vi c đ a ra e-bussiness c ng làm gia t ng s ng i tham gia truy c pInternet đ l y thông tin h c n Khi đó, Company s không bi t đ c nh ng aiđang truy c p đ n thông tin c a mình Qu n lí truy c p đ cung c p đúng thôngtin cho ng i dùng là đi u h t s c c n thi t.

C ng đ ng đa ng i dùng

S l ng ng i dùng ngày càng t ng s d ng Internet truy c p vào nh ng

h th ng e-bussiness không nh ng làm t ng theo nh ng r i ro cho h th ng màcònđem l i nh ng gi i pháp ch ra các r i ro y

C ch truy n th ng g p r t nhi u khó kh n, t n r t nhi u chi phí cho vi c

qu n lí user i v i h th ng s d ng Internet, công vi c qu n lí user tr nên

d dàng h n nhi u, ti t ki m v th i gian, ti n b c, l u tr c ng nh truy xu t

Interoperability

Trong c ch truy n th ng, 1 công ty ph i qu n lí t t các thành ph n c a

h Trong e-bussiness, company s trao đ i data v i ng i khác và đ h t

qu n lí thông tin c a mình nh khách hàng, nhà cung c p, đ i tác

R i ro trong b o m t data

S gi m o thông tin

B o m t trong truy n thông là đi u c n thi t đ tránh vi c data b nhìn

th y hay s a đ i trên đ ng truy n Môi tr ng m ng phân tán làm cho k x u

l i d ng đ th c hi n vi c thay đ i n i dùng thông tin khi nó đ c truy n gi acác site

Ví d nh thông tin chuy n ti n gi a 2 tài kho n trong 2 nhà b ng là 100

$, hacker có th b t đ c thông tin này t nhà b ng A, s a l i là 10.000 $ r ichuy n ti p cho nhà b ng B Sau đó l i b t thông tin xác nh n đã chuy n ti n

t nhà b ng B xác nh n đã chuy n 10.000$ s a thành 100$ đ chuy n cho nhà

b ng A

Nghe tr m và l y tr m d li u

toàn, đ c bi t là đ i v i các k t n i không dây d ng sóng i u này khi n cho

Trang 10data có giá tr luôn b dòm ngó b i b t c ai Nh ng “con b ” luôn đ c càitrên m ng đ có th nghe tr m, n c p username và password.

S gi m o đ nh danh User

Nh đã nêu trên, vi c gi m o User đ hành đ ng phi pháp gây ra r tnhi u t n th t cho các h th ng e-bussiness Vi c đ nh d ng 1 user gi đâykhông còn trong ph m vi username và password mà ph i có s tr giúp c a

k thu tđ nh danh khác nh PKI

M t kh u và nh ng hi m ho liên quan

Trong 1 h th ng l n, 1 user t ng tác v i r t nhi u d ch v , ng d ng và

đ tránh ph i nh nhi u password ây là 1 đi u tai h i b i vì khi b lpassword 1 n i c ng có ngh a là b l nhi u n i Sau đây là m t s đi u c ntránh

• Dùng chung password cho nhi u ng d ng

l u password trong máy tính å hacker có th l y password t máy tính

S truy c p b t h p pháp đ n Table và Column

Trong database có nh ng thông tin quan tr ng mà ngay c user h p l

c ng không đ c xem đ n Do đó, c n qu n lí database m c column đ có

th che d u đ c nh ng thông tin này

C ch theo v t

N u ng i qu n tr không có c ch theo v t hành đ ng c a user thì s

d n đ n vi c user có th ch i b trách nhi m c a h sau khi đã làm đi u gì đó

Vì th , c n ph i có 1 c ch đáng tin c y đ giám sát nh ng ai đang làm gì trên

h th ng

Yêu c u qu n lí ng i dùng ph c t p

H th ng có hàng nghìn, th m chí hàng tr m nghìn user vì th vi c qu n líusername và password là c m t gánh n ng c a h th ng C n phân t ng user

Trang 11c n th n thông tin nh y c m và password c a mình User

ph i ch đ ng tham gia trong v n đ b o m t

Database

Administrator

Ch u trách nhi m t o và qu n lý các user, gán quy n cho

h th ng và các đ i t ng, phân quy n theo role cho cácuser

B o v data bên trong database

Gi i thi u khái ni m database security

Bí m t, toàn v n, và s n sàng là nh ng tiêu chu n c a b o m t database

Nh ng thao tác nào trên database mà user có th th c hi n ? User có th xemdata nh y c m khi c n thi t ?

y quy n là công vi c trao cho user, program hay process quy n đ ctruy c p th c th hay t p các th c th Các quy n này có th là read only hayread/write

Quy n c a system và object

Quy n h n là s cho phép truy c p mang tính thi hành, ví d nh quy n

đ c query trên table Quy n h n đ c c p cho user theo quy t đ nh c a user

database, thao tác trên databse

Có 2 m ng quy n h n chính:

System Privileges

Developers m i có đ c quy n này Quy n này đ c thao tác trên kh pdatabase, k c thao tác c p quy n cho user khác

Trang 12Schema Object Privilages

Quy n đ c thao tác trên database th ng đ c đ nh b i quy n đ c truy

c p vào chính database đó Schema object privileges cho phép các user th c

hi n các hành đ ng riêng bi t trên m t đ i t ng riêng bi t

Schema Object Privilage cho table cho phép gán các quy n thao tác trêntable cho user Administrator có th gán các thao tác INSERT, UPDATE,DELETE, SELECT nh là các quy n cho các user riêng bi t T ng t nh thcho m c column

Qu n lý quy n c a system và object

User có th s d ng username và password đ truy c p vào database

Nh ng đó m i ch là m c đ u tiên S phân quy n bao g m:

S d ng Roles đ qu n lí quy n h n

C ch Role đ c s d ng đ cung c p ch ng th c M t ng i hay 1

đ nh ngh a chi ti t 1 t p các Role, administrator có th d qu n lý vi c phânquy n

Có 4 c p đ chính v Role

Database Role

Database Role là nh ng quy n h n liên quan đ n 1 công vi c c th nào

đó trên Database đ c gán cho User Vì Role d qu n lí h n quy n h n nênPrivilege bình th ng s đ c gán cho Role ch không gán tr c ti p cho User.Các đ c tính c a Role giúp cho d qu n tr :

• T ng gi m quy n c a user: b ng cách t ng hay gi m Role cho user

• Qu n lí đ ng các quy n h n : khi quy n h n thay đ i, chi có quy ngán cho Role là thay đ i , khong nh t thi t ph i thi t l p l i quy n h ncho t ng user

• Gán quy n t Application: ng d ng database có th đ c thi t k đenable hay disable role cho user khi user s d ng Application đó

Trang 13Global Role

Global Role là 1 thành ph n c a enterprise user security 1 Global Role

ch dùng đ c cho 1 database, nh ng có có th đ c gán cho 1 Enterprise Role

đ nh ngh a b i 1 Enterprise Directory M c dù global role đ c qu n lý trong 1directory, quy n h n th c s c a nó l i ch a đ ng trong database mà nó đ c

đ nh ngh a

Chúng ta có th t o ra global role c c b b ng cách gán privileges vàroles cho nó nh ng không th gán global role cho user hay cho 1 role nào khác.Khi 1 Enterprise User c g ng k t n i v i database, Enterprise Directory s dò

M t v n đ b o m t t n t i lâu nay là s h n ch vi c truy c p database

c a user đ ng n ng a vi c user truy c p tr c ti p đ n database Ví d nhWeb-based Application Ngày nay, đây là v n đ b o m t c c kì khó kh n vìcác ng d ng s d ng r t nhi u cách đ t o k t n i v i database å t o ra nhi u

l h ng

Có 1 cách kh c ph c v n đ này là s d ng secure application role, role

đ c thi hành b i 1 package Database đ c đ m b o r ng ch có packageđáng tin c y m i đ c truy c p đ l y thông tin

Trang 14S d ng Stored Procedures đ qu n lý quy n h n

B ng cách s d ng Stored Procedures, chúng ta có th h n ch các thaotác c a user trên database User ch có th truy c p vào database thông qua cácStored Procedures đ c đ nh ngh a s n Các Stored Procedures đ c gán s ncác quy n h n khi nó đ c t o ra Khi đó, c ng nh mô hình roles, user khônglàm vi c tr c ti p v i privilege mà làm vi c v i Stored Procedures, các StoredProcedures này s thi hành các privilege t ng ng

S d ng Network Facilities đ qu n lý quy n h n

Các roles có kh n ng ánh x ra các d ch v bên ngoài vì th , chúng ta có

th qu n,lý t p trung và qu n tr t t c tài nguyên m ng Khi đó, quy n h n

đ c c p qua Network, và database đã đ c che ph g n h t

• View cung c p c ch b o m t d a trên giá tr cho thông tin trên table

nh ng row đã đ nh s n

Trang 15B o m t m c role

m i table, s truy c p vào t ng row d a trên tính ch t công vi c c a user

row Ngày nay có thêm 2 c ch m i đ lam vi c này: Virtual Private Database– VPD và Label – Based Access Control

Complex and Dynamic View

View ph c và View đ ng là nh ng k thu t tr c đây đ c dùng trong c

ch b o m t m c row

View ph c hình thành khi Application Designer xây d ng nh ng table

b o v ng i dùng k t v i các table ng d ng v i 1 table b o m t d a trên tên

c a ng i dùng ng d ng Cách ti p c n này đòi h i r t nhi u đ nh ngh a View

ph c mà ph i đ c duy trì khi thay đ i yêu c u v b o m t

Cách ti p c n khác là t o ra các View đ ng Cách này s d ng dynamicDDL execution utilities đ đ nh ra 1 đ nh ngh a view m i d a trên đ nh danh

c a ng i dùng ng d ng Cách này t n quá nhi u chi phí

Application Query Rewrite: Virtual Private Database

Virtual Private Database là kh n ng th c hi n các câu truy v n đu c bsung d a trên chính sách b o m t đ c vi t trong package và liên quan t i cáctable, view Nó cung c p m t cách th c đi u khi n truy c p t t là: data-driven,context-dependent, và row-based ây là k thu t m u ch t đ xây d ng nh ng

h th ng ba t ng đ đ a ra mission-critical resources cho khách hàng và đ itác

Label – Based Access Control

Label – Based Access Control cho phép m t t ch c gán nh ng label lêncác data row, đi u khi n vi c truy c p thông qua các nhãn này, và ph i luôn

ch c ch n r ng data đu c gán đúng label Kh n ng qu n lí label m t cách tnhiên là m t thu n l i r t l n cho e-bussiness trong vi c cung c p đúng thôngtin cho đúng ng i đúng m c b o m t d li u

Mã hóa data trên server

Mã hoá là 1 k thu t che d u data, khi đó ch ng i đ c y quy n m i

b o m t data B o v d li u trên database còn bao g m Access Control, DataIntegrity, và Auditing

Các v n đ v mã hoá đ c đ t ra:

• Ch có ng i mã hoá data m i có th gi i mã datađó

• Mã hoá không che d u đ c ng i qu n tr t i cao c a h th ng vì h

có toàn quy n trên database

Trang 16• C n đi theo quy trình mã hoá data r i m i đ a nó xu ng database.

Ng c l i, khi truy xu t database, l y data đã đ c mã hoá lên r i gi i mã

• Không nên mã hoá các khoá chính và khoá ngo i å t n chi phí dànhcho tìm ki m

• Thu t toán mã hoá L a ch n thu t toán phù h p s c t gi m đ c chiphí cho v n đ truy c p database

C ch toàn v n database

S toàn v n d li u đ m b o r ng data trong database là đúng đ n và phù

h p C ch toàn v n d li u có th chia ra thành nhi u c ch mà chúng h trcho toàn v n h th ng đ ng th i chúng c ng ph i tuân theo các tính ch t toàn

v n database có liên quan: entity integrity, referential integrity, transactionintegrity và bussiness rules

Toàn v n h th ng ki u truy n th ng đ m b o r ng data đ c đ a vào h

th ng ph i gi ng v i n i dùng c a data khi l y ra H n n a, data không b thay

đ i hay xoá b i 1 user không đ c y quy n

Database còn ph i đ m b o r ng data ph i k t dính v i các quy đ nh trong

ràng bu c toàn v n c ng nh các c ch ki m l i database có th đ c dùng đ

qu n lý nh ng lu t v toàn v n d li u c a database

B o v data trên môi tr ng network

Gi i thi u và b o m t data trong môi tr ng m ng

Chúng ta ph i luôn ki m soát đ c các tr ng thái c a m ng v truy c p, vtruy n t i đ ch c ch n r ng thông tin không b th t thoát hay b l trên đ ngtruy n Có r t nhi u k thu t cho phép mã hoá thông tin nh m b o đ m

• Data ph i đ c gi bí m t

• Data không b s a đ i

• Data không b trùng l p

• Các packet không b m t N u m t ph i đ c nh n bi t đ g i l i

B o v data lúc truy n trên m ng

Giám sát truy c p thông qua m ng

Qu n lí truy c p thông qua t ng trung gian

Chúng ta có th c u hình 1 t ng trung gian đ có th qu n lí các k t n i t

Oracle Connection Manager Công c này cho phép nhóm các k t n i c a

Trang 17client thành 1 k t n i đ n đ n database, nh th s làm gia t ng s k t n i th c

c a Client mà v n không làm t ng k t n i đ n database

Chúng ta c ng có th l c t IP ngu n, t IP đích và t host name Khi đó,chúng ta có th đ m b o r ng k t n i ch có th đ n t nh ng n i có IP h p l

Native Network Capabilities (Valid Node Checking)

Trong tr ng h p database ch a nh ng thông tin nh y c m, chúng ta c nthi t ph i ch c ch n m t k t n i ph i t 1 đi m c đ nh trên m ng, do 1 user c

th đ ng nh p

Database Enforced Network Access

Chúng ta có th s d ng c ch Virtual Private Database (đã bàn trong

ph n Secure Application Role m c 2) đ h n ch truy c p database t cácNode trong m ng Cách này c ng đòi h i các k t n i ph i đ c xác nh n đúng

IP, đúng user

ch có th th c hi n đ c khi user này truy c p vào table t i m t máy tính c aphòng Qu n lí Nhân s N u c ng là user A nh ng t i 1 phòng ban khác nh

K toán ch ng h n, thì user A c ng không truy c p vào table NHANVIEN

đ c

Mã hoá d li u trên đ ng truy n

Mã hoá giúp thông tin nh y c m truy n trên m ng đ c an toàn h n Mãhoá là s chuy n đ i thông tin t d ng th y đ c sang d ng không th y đ c

Mu n đ c đ c thông tin đã mã hoá thì c n ph i có khoá gi i mã Mã hoá là 1

c ch b o m t r t m nh vì n u không s h u khoá gi i mã, hacker h u nhkhông th dòđ c khoá b ng thu t toán đ gi i mã thông tin

V n đ khó kh n chính là vi c phát hành khoá, chia s khoá gi a các bên

Infrastructure – PKI có th gi i quy t t t v n đ này b ng cách đ a ra m t c

ch phân ph i khoá h p lí cùng v i các t ch c có uy tín, đ th m quy n đ

Secure Socket Layer Protocol

Giao th c Secure Socket Layer – SSL Protocol, do Netscape Corporationphát tri n, là m t chu n công nghi p đ c ch p nh n r ng rãi cho an toàn t ng

v n chuy n m ng Hi n t i, SSL Protocol đ c t t c các trình Web Server vàWeb Browser h tr SSL Protocol cung c p các c ch ch ng th c, mã hoá vàtoàn v n d li u trong PKI

ch ng th c client v i server – mà đi u này là nguy hi m khi Server là gi m o,SSL Protocol còn cung c p c ch ch ng th c 2 chi u gi a Client và Server.Trong e-bussiness, đi u này càng có ý ngh a khi Client bi t chính xác mình đã

Trang 18tr ti n cho đúng nhà cung c p d ch v và nhà cung c p d ch v c ng bi t aiđang giao d ch v i mình.

Firewalls

lo i tr các đi m y u, ti m n nguy c c a h t ng m ng, chúng ta có

th ch n cách g i data t giao th c này sang giao th c khác mà không ph i v t

cách truuy n data thông qua nh ng biên giao th c m ng

vi c đem l i nh ng hi u qu trong công vi c, nó ti m n nguy c b t n công tbên ngoài vào

Firewall là 1 đi m ki m soát trên m ng dùng đ ng n ng a s xâm nh p

b t h p pháp t bên ngoài Nó làm vi c nh m t b l c, l c ra nh ng userkhông h p l b ng đi ch IP đ c trích ra t các packet do user g i vào bêntrong m ng c c b Firewall ho t đ ng d a trên t p nh ng lu t Chúng có danhsách lu t trên đó cho phép nh ng user nào đ c phép hay không đ c phép đivào m ng c c b

m b o an toàn trong h th ng three-tier

Ch ng th c Proxy đ đ m b o an toàn Three – Tier

M t đ c đi m b o m t quan tr ng cho h th ng three-tier là kh n ng yquy n cho các user đã đ c ch ng th c t t ng trung gian v i database, ngh a

là user h p l đ c truy c p database t các t ng trung gian Nó b o v data t iServer b ng cách ng n ng a, không cho phép nh ng user b t h p pháp truy

c p database thông qua Internet i u này th c hi n b ng cách nó xác nh nuser h p l thông qua application và t o k t n i cho user v i database

Java Database Connectivity (JDBC)

Chúng ta có th dùng công ngh Java đ truy n data m t cách an toàntrong môi tr ng three-tier Là m t ngôn ng h ng đ i t ng, đ c l p v i h

l a ch n đ phát tri n ng d ng m ng

JDBC (Java Database Connectivity) là 1 API chu n công nghi p cho phép

m t ch ng trình vi t b ng Java g i các câu l nh SQL t i m t database liên

đ i t ng nh Oracle JDBC cho phép các server t ng trung gian truy c p t idatabase b ng cách nhân danh user

Java applet có th luôn truy n data trên m t kênh an toàn Chúng ta c ng

có th t o đ c m t k t m i an toàn t i database thông qua Java Server Pages– JSP b i:

• T t c các giao th c đ u đ c b o v

• H tr t t JDBC-Oracle Call Interface

Trang 19• H n n a, user c ng có th đ c ch ng th c thông qua SSL Protocol.

• i v i enterprise user, enterprise directiry đ c dùng đ ch ng th c

h thông qua enterprise role

Ch ng th c b ng passwowd

Password là m t trong nh ng d ng c b n c a ch ng th c User ph i cung

c p đúng password đ có th thi t l p k t n i t i database B ng cách này, user

đ c ch ng th c b i các thông tin l u tr trong database Password đ c t ocùng lúc v i user, đ c l u trong data dictionary d ng mã hoá User h p l

có th thay đ i password b t c lúc nào

H th ng b o m t d a trên password đòi h i password ph i luôn đ c b o

m t m i lúc Tuy nhiên, password th ng luôn b t n h i do n c p, do gi m o

ho c do s d ng không đúng cách M t s b c sau đây làm t ng đ c đi m v n

• Password nên là 1 t vô ngh a, không nên là tên hay ngày sinh c a ai đó

• Password có th b khóa, hay h t th i h n s d ng sau 1 s l n s d ng

đ nh tr c i u này yêu c u user ph i thay đ i password th ng xuyên

• Ng n c m s d ng l i password sau 1 th i gian xác đ nh

• Khi 1 user c th có s l n login b l i v t quá gi i h n cho phép,account c a user đó ph i b khóa

Trang 20Ch ng th c nghiêm ng t

Vi c có 1 trung tâm đ ch ng th c t t c các thành viên trong m ng nhclient v i server, server v i server, ng i dùng v i c client l n server … là 1

m ng Strong Authentication có th đ c thi t l p b ng cách s d ng hai tácnhân ch ng th c: s k t h p gi a cái user bi t và cái user có

Ch ng th c nghiêm ng t đem l i nh ng l i ích quan tr ng nh :

• Có nhi u c ch ch ng th c kh thi nh dùng Smart Card, Kerberos,hay h đi u hành

• Nhi u d ch v ch ng th c trên m ng nh Kerberos và DCE h trSingle Signon i u này có ngh a r ng user s nh ít password h n

• Khi dùng c ch ch ng th c bên ngoài, database s không m t chi phí

đ làm vi c này – chi phí truy c p database là r t quan tr ng, nh h ng t i

t c đ truy xu t c a h th ng

phân tán:

Kerberos và CyberSafe

Kerberos – do H c vi n Công ngh Massachusetts đ a ra là m t h th ng

ch ng th c th 3 tin c y ây là m t h th ng mi n phí, không ph i tr ti n.Kerberos d a trên s chia s bí m t Nó coi nh h th ng th 3 là an toàn,cung c p kh n ng single signon, l u tr t p trung password, ch ng th c k t

n i database, nâng cao b o m t PC T t c đi u này đ c th c hi n thông quaServer ch ng th c Kerberos hay thông qua CyberSafe ActiveTrust, m t server

ch ng th c th ng m i d a trên Kerberos

C ch đ ng kí 1 l n Kerberos – Kerberos single signon, đem đ n m t s

l i ích V i vi c l u tr t p trung duy nh t 1 password, nó c t gi m đ c chiphí qu n tr và ch yêu c u user nh 1 password mà thôi Nó cho phép đi ukhi n th i gian truy c p m ng, và b ng cách s d ng c ch mã hoá DES cùng

pháp và trùng l p packet H n n a nó còn h tr nh ng k t n i database t

ng i dùng M t database h tr Kerberos có th phát sinh ID c a client đ ndatabase k ti p cho nh ng ng i dùng truy c p th ng qua h th ng Kerberossingle signon

đi m c ng nh h tr bao g m h tr CyberSafe ActiveTrust Server

Kerberos, nó d a trên password nh ng cung c p 1 c ch ch ng th c m nh

h n r t nhi u

Trang 21Giao th c RADIUS (Remote Authentication Dial-In User Service) là m t

thông thông d ng RADIUS cung c p cho user các c ch ch ng th c, yquy n và thanh toán gi a client và Authentication Server Nó đ c s d ng

h u h t các t ch c cho phép user truy c p t xa Các h th ng xí nghi p đ u

kh n ng t p trung thông tin cu các user đ d dàng và c t gi m chi phí trongcho vi c qu n lý c a nó

Token Cards

th c user v i database có th truy c p đ c, user ph i s h u 1 card th c

gi danh user, k gi m o ph i có token card c ng nh là con s

đ nh d ng cá nhân – personal identification number (PIN) đ s

Gi ng nh credit card, smart card là m t thi t b ph n c ng, có b nh và

vi x lý và ch đ c đ c b i b đ c smart card t i v trí c a client Smart card

ph n m m Smart card c ng đ c dùng đ l u username

Kh n ng Users login b ng cách s d ng đ u đ c smart card b t kì n i nào

Trang 22truy c p t

xa

cùng v i s PIN Khi smart card đ c kích ho t b ng đúng s PIN,

nó s ch ng th c user vào h th ng mà user t ng tác

khoá mã hoá, khoá riêng hay ch ng th c đi n t

Môi tr ng máy tính phân tán DCE

DCE là m t t p các d ch v m ng ph c t p ho t đ ng gi a nhi u h th ngtrung gian đ cung c p môi tr ng phân tán Nh ng d ch v m ng này bao

g m RPCs (Remote Procedure Calls), d ch v th m c, d ch v b o m t, ti utrình, d ch v file phân tán, h tr diskless và d ch v th i gian phân tán

DCE là ph n đ m n m gi a ng d ng phân tán v i h đi u hành và d ch

v m ng., d a trên mô hình client/server B ng cách s d ng các công c và

d ch v do DCE cung c p, user có th t o, dùng và duy trì ng d ng phân tán

H t ng ki n trúc khoá công khai PKI là t p h p các th t c, các chính

ch ng th c đi n t (Xem thêm ch ng PKI)

Ch ng th c và y quy n b ng proxy

Trong môi tr ng đa t ng, nh là s giám sát ti n trình m t transaction,

vi c ki m soát tính an toàn c a nh ng ng d ng t n trung gian b ng cách duytrì đ nh danh và quy n h n cu user c ng nh giám sát hành đ ng c a user là

đi u c n thi t Proxy Authentication cho phép chúng ta th c hi n đi u đó Nó

có m t s phân nhánh nh sau:

• Trong 1 s tr ng h p, nó cho phép ng d ng công nh n ch ng th cuser b ng cách g i ch ng th c lên database server

database server thông qua nh ng ng d ng c th

• Cho phép ng i qu n tr ki m soát hành đ ng c a các ng d ng –

nh ng hàng đ ng do user th c hi n thông qua ng d ng

Hình sau mô t ch ng th c trong môi tr ng đa t ng

Trang 23Proxy Authentication có kh n ng h tr :

• Database users

• Enterprise users

• Application users mà database không bi t đ n

M t trong nh ng ti n l i c a t ng trung gian là Connection Pooling Nócho phép nhi u user cùng chia s m t k t n i đ n database Trong môi tr ng

c , s có r t nhi u k t n i đ n database và đi u này gây ra m t s b t l i v

qu n lý k t n i, v tài nguyên h th ng.

Single sigon

Ng i dùng Intranet thông th ng s d ng nhi u password đ ch ng th ccho nhi u ng d ng khác nhau mà h s d ng Dùng nhi u password gây ranhi u r c r i User s g p khó kh n trong vi c nh nhi u password khác nhau

vì th ho c h ch ch n 1 password cho t t c các ng d ng ho c ghi l i

nhi u password

Single Signon (SSO) lo i tr nh ng khó kh n này Nó cho phép user chdùng 1 password đ ch ng th c t i nhi u Server khác nhau mà user đó có liênquan Nó lo i tr nhu c u s d ng nhi u password, và thêm vào đó, nó đ n

Trang 24S d ng và tri n khai secure directory

Gi i thi u

Ng i qu n tr h th ng ngày nay ph i qu n lí r t nhi u thông tin ph c

t p c a user, gi cho database luôn s n sàng và an toàn Nh ng vi c này ngàycàng khó kh n và đ y thách th c cùng v i vi c phát tri n v công ngh và pháttri n enterprise user

Ng i qu n tr h th ng ph i qu n lí nhi u account cho m i user d n đ ntình tr ng h dành h t tài nguyên cho vi c qu n lí user Nh ng thông tin chung

đ c dùng b i nhi u ng d ng nh : username, đ a ch c quan, s đi n tho i,quy n h n…làm cho data tr nên d th a, mâu thu n, làm t ng chi phí qu n lý.Song song đó c ng t n t i m t s v n đ v b o m t Ví d nh m t

company c ng là ngày ma account c a anh ta ph i b xoá s đ tránh b l m

d ng Nh ng, trong môi tr ng s d ng xí nghi p l n, vi c phân tán r t nhi uusername và password gây ra khó kh n cho vi c qu n lý s thay đ i trên c aDBAs

Vi c qu n lý b o m t enterprise user ph i c th cho t ng user, cho vi c

T p trung thông tin chia s v i LDAP

Ngày nay, thông tin m ng đ c l u tr nhi u h th ng và nhi u đ nh

d ng th m c khác nhau V i nh ng đòi h i m i c a môi tr ng Internet, c acông ngh v e-bussiness, thì c n thi t có nh ng b c ti n v c s h t ngnói chung nh nguyên t c v qu n tr , v c u hình cho t t c data và tài nguyên

đ có th gi m đ c chi phí cho v n đ này

Công ngh Lightway Directory Access Protocol (LDAP) ban đ u đ cphát tri n t i i h c Michigan và hi n t i đã đ c ch p nh n là m t chu ncông nghi p và s n sang cho s ng d ng r ng rãi

hình m t m ng phân tán LDAP s đóng vai trò nh m t kho ch a t p trung đ

Trang 25m b o data không th b phát hi n trong su t quá trình truy n

t i b ng cách s d ng Mã hoá khoá công khai Trong Mã hoákhoá công khai, ng i g i s mã hoá data b ng khoá công khai

c a ng i nh n và ch ng i nh n m i đ c đ c thông tin khi

thông tin thu c v h hay thu c v quy n h n qu n lí c a h

có th t n d ng đ c nh ng đ c đi m trên, đi u d u tiên chúng ta ph ilàm là ch c ch n r ng directory b n thân nó c ng ph i an toàn

Ch ng th c thông qua s trao đ i Ch ng th c đi n t đ c c p

b i Ch ng th c y quy n (Certificate Authorities) tin c y

Trang 26B o v Password trong Directory

d ng b ng b m m t chi u Cách ti p c n này t t h n vi c l u tr password

m t thu t toán b m đ c bi t và ki m tra k t qu v i password đã đ c b m và

l u tr trong database N u hai cái gi ng nhau thì userđã nh p đúng password

Giám sát truy c p và y quy n Directory

thu c v quy n h n c a user Thông qua c ch này, Directory Server b o v

đ c data không b truy c p b t h p pháp

ng d ng ch y trên host có th s d ng nh ngđ c đi m sau

Qu n lí truy

c p theo tr t t

Cho phép nhà cung c p d ch v phân c p quy n h n đ n nh ng

Trang 28Ch ng III PKI và v n đ ch ng th c thông tin

3.1 PKI là gì ?

Ngày nay, thông tin tr thành m t trong nh ng hàng hoá quan tr ng nh t, cógiá tr nh t

Cùng v i s phát tri n c a m ng máy tính, đ c bi t là m ng Internet, ph ng

th c trao đ i thông tin c ng ngày càng ti n l i , nhanh chóng và đa d ng h nTuy nhiên trên môi tr ng truy n thông này, ngoài m t tích c c, Internet c ng

ti m n nh ng tiêu c c c a nó đ i v i v n đ b o m t thông tin

Do đó, nh ng yêu c u đ c đ t ra đ i v i vi c trao đ i thông tin trên m ng:

• B o m t tuy t đ i thông tin trong giao d ch

• Ch ng th c đ c tính đúng đ n v pháp lí c a th c th tham gia trao đ ithông tin

nh ng ho t đ ng giao d ch trên Internet

å C n có ph ng pháp b o m t thông tin nh m c i thi n an toàn trên Internet

B o m t thông tin hi u đ n gi n là cách th c che d u thông tin b ng các thu t toán

mã hoá V th c ch t, mã hoá là quá trình bi n đ i thông tin t d ng “đ c đ c”ban đ u (plainText) sang d ng khác “không đ c đ c” (cipherText) g i là b n mã

Có 2 h ng ti p c n trong mã hoá:

3.1.1 Mã hoá khoá bí m t

Còn g i là mã hoá b ng khoá riêng, mã hoáđ i x ng

Hai bên trao đ i thông tin v i nhau cùng chia s m t khoá bí m t

Khoá bí m t dùng đ mã hoá đ ng th i c ng dùng đ gi i mã

Standard), RC5, RC6, Rijndael Trong đó thu t toán Rijndael đ c H c vi n

Qu c gia v Tiêu chu n và K thu t c a M (NIST: the National Institute ofStandard and Technology) ch n làm chu n mã hoá cao c p AES (AdvancedEncryption Standard)

Quy trình mã hoá và gi i mã b ng ph ng pháp mã hoá bí m t:

Trang 293.1.2 Mã hoá khoá công khai

Còn g i là mã hoá b ng khoá chung, mã hoá b t đ i x ng

S d ng c p khoá Public Key và Private Key trong đó Private Key ph i

gi bí m t, Public Key có th chia s

M i Public Key ch có 1 Private Key t ng ng và ng c l i

b i Public Key và ng c l i

Nghi th c trao đ i khoá: Diffie –Hellman

Quy trình mã hoá và gi i mã b ng ph ng pháp mã hoá công khai:

sách b o m t PKI (Public Key Infrastructure) PKI là t p h p bao g m:

Gi i mã b ng khoá bí m t K Truy n trên Internet

B n mã

B n g c

Trang 30Có th đ c k t h p đ t o ra các thu t toán mã hoá m nh h n

Khoá c n đ c thay đ i theo đ nh kì đ tránh b “rò r ”

3.2.2 Ph ng pháp mã hoá khoá công khai

3.2.2.1 u đi m

Ch c n gi bí m t khoá Private, còn khóa Public có th t do công b

Vi c qu n lí và phân ph i khoá do m t th c th đáng tin c y và đ th mquy n đi u hành

C p khoá có th s d ng lâu dài

ng d ng trong k thu t Ch kí đi n t và Ch ng th c đi n t (PKI).Trong h th ng m ng l n, s l ng c p khoá ít h n so v i khoá bí m t

N u có n th c th thì pháp sinh n c p khoá

3.2.2.2 Khuy t đi m

T c đ mã hoá ch m h n nhi u l n so v i mã hoá khoá bí m t

Kích th c khoá l n h n nhi u so v i khoá c a mã hoáđ i x ng

3.3.1 Ph ng pháp mã hoá khoá bí m t

Các thu t toán c a ph ng pháp này ho t đ ng trên v n b n bình th ngtheo t ng bit m t hay theo t ng kh i 32, 64, 128, 192, 256 bits

Trang 31Do t c đ nhanh, vi c trao đ i và phân ph i khóa không an toàn nên

ph ng pháp này thích h p cho vi c mã hoá d li u t i m t h th ng – b o m t

d li u t i ch , đ c bi t phù h p trong vi c mã hoá database

3.3.2 Ph ng pháp mã hoá khoá công khai

c s d ng r ng rãi trong trong k thu t Ch kí đi n t và Ch ng th c

đi n t - PKI

Các khái ni m đ c tr ng v PKI

3.3.2.1 V n b n tóm l c (Digest Message)

Thông tin đ c mã hoá khi truy n trên m ng thì không th đ c đ c

nh ng tính xác th c v ngu n g c c a thông tin không đ c đ m b o Thôngtin v n có th do k gi m o cung c p

Tóm l c thông đi p là thu t toán đ o b o tính chính xác v n i dùng c athông tin

M t thu t toán tóm l c thông đi p ph i tho các đi u ki n

• Không xác đ nh đ c thông đi p g c d a trên thông đi p đã tóm l c

c ng khác nhau hoàn toàn

Quá trình t o ra v n b n tóm l c

thân nó ch a nói lên đ c ngu n g c c a thông tin

3.3.2.2 Ch kí đi n t (Digital Signature)

• T n i dùng ban đ u, ta t o ra b n tóm l c thông đi p

• Mã hoá b n tóm l c thông đi p cùng v i m t s thông tin khác

c a user b ng Private Key đ t o ra ch kí đi n t

• G n ch kí đi n t vào thông đi p, t o nên thông đi p đã đ c kí

G i thông đi p này cho bên nh n

Message

Message Digest Function

Digest Message

Trang 32Quá trình xác nh n ch kí s

• Tóm t t thông đi p nh n đ c (không tóm t t ch kí đi n t kèmtheo) đ nh n đ b n tóm l c thông đi p

• Gi i mã ch kí đi n t kèm theo b ng Public Key c a ng i g i

3.3.2.3 Ch ng th c đi n t (Digital Certificate)

Là d ng tài li u s ch a các thông tin đ nh danh và Public Key c a 1 th cth

DC đ m b o Public Key thu c v th c th đã đ c đ nh danh

DC ch có giá tr r ng rãi n u đ c c p b i m t ch ng th c y quy n –Certification Authority (CA) có uy tín

Signature

Decrypt with Public Key

Expected Digest

Actual Digest S

Trang 333.3.2.4 Danh sách ch ng th c thu h i (Certification Revocation Lists)

Các lí do đ thu h i DC đã c p

• Khi th c th mu n thay đ i Key Pair ho c b l Private Key

• Khi CA thay đ i Private Key

CA’s Digital Signature

CA’s Private Key

Digest Message

Trang 34• Li t kê t t c các DC còn hi u l c trên m t d ch v th m c tr c tuy n

và ch ch p nh n nh ng DC có trong danh sách này

không còn h p l

• Cung c p m t k thu t ki m tra tr ng thái c a DC tr c tuy n, thôngbáo cho th c th bi t DC còn hi u l c hay b thu h i

å Nh n xét: Vi c t o ra và update th ng xuyên CRL có ý ngh a quan tr ng trong

vi c ki m soát và b o v các DC c a CA Chính ho t đ ng th hi n trách nhi mnày c a CA đã góp ph n đ o b o an ninh m ng và nâng cao uy tín c a CA

3.4 ng d ng c a mã hoá trong đ tài

Xác nh n tính h p pháp c a th c th khi login vào h th ng trong các

Ch ng th c s tham gia c a th c th vào vi c thuê ph n m m

Mã hoá thông tin k toán l u tr t i h th ng nh m b o m t thông tin chokhách hàng

Trang 354.3.1 Gi i mã và mã hoá database lúc login và logout

th ng

trình mã hoá - gi i mã liên t c, ch gi i mã m t l n và mã hóa m t l n

Trang 364.3.2 Gi i mã và mã hoá database khi có câu truy v n

Database đ c gi i mã và mã hoá theo c p khi có câu l nh truy v n t inó

å u đi m: đ an toàn cao

å Khuy t đi m : thao tác truy xu t database ch m do quá trình mã hoá

-gi i mã liên t c khi câu truy v n đ c g i đ n

4.4 Các mô hình mã hoá c s d li u

chi n l c có nh ng u và khuy t đi m đ c thù riêng c a nó

th i đi m đã trình bày trên

4.4.1 Các chi n l c mã hoá-gi i mã khi login và logout vào h th ng

4.4.4.1 Mã hoá & gi i mã toàn b database

Trang 374.4.4.2 Mã hoá & gi i mã m t s table trong database

Các ph n m m h tr :

• Encryption Wizard for Oracle (www.relationalwizards.com)

4.4.4.3 Mã hoá & gi i mã m t s field trong table

Các ph n m m h tr :

• Encryption Wizard for Oracle (www.relationalwizards.com)

• Oracled Advanced Security (DBMS_OBFUSCATION_TOOLKITpackage)

Login

Logout

Use

Trang 38• DBEncrytp (www.AppSecInc.com)

4.4.2 Các chi n l c mã hóa-gi i mã khi có s truy v n đ n h th ng

4.4.2.1 Mã hoá & gi i mã m t s table trong database

Các ph n m m h tr :

• Encryption Wizard for Oracle (www.relationalwizards.com)

4.4.2.2 Mã hoá & gi i mã m t s field trong table

Các ph n m m h tr :

• Encryption Wizard for Oracle (www.relationalwizards.com)

• Oracled Advanced Security (DBMS_OBFUSCATION_TOOLKITpackage)

Trang 395.4.1.2 Mã hoá-gi i mã m t s field và record trong table khi login và logout

Use 2

Logout

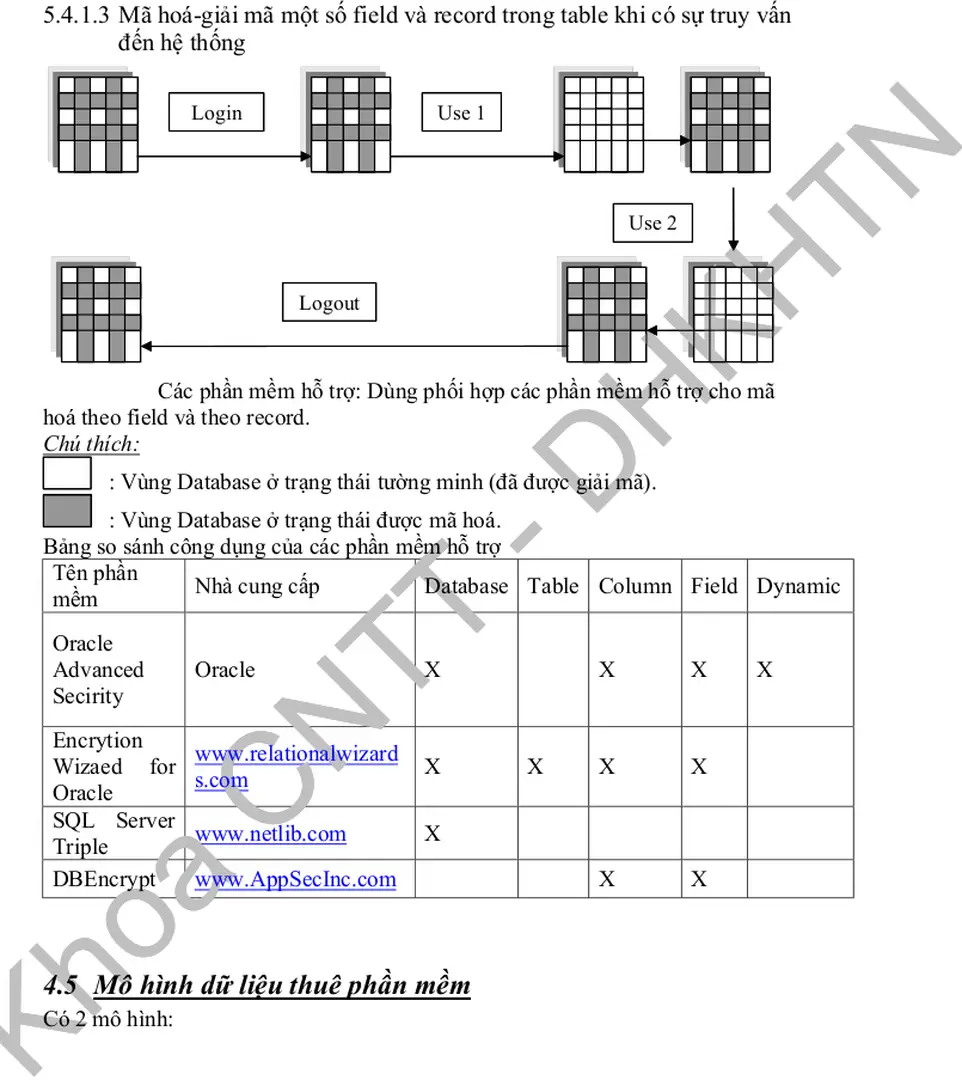

Trang 405.4.1.3 Mã hoá-gi i mã m t s field và record trong table khi có s truy v n

đ n h th ng

Các ph n m m h tr : Dùng ph i h p các ph n m m h tr cho mã

hoá theo field và theo record

Chú thích:

: Vùng Database tr ng thái t ng minh (đã đ c gi i mã)

: Vùng Database tr ng thái đ c mã hoá